Le guide des bonnes pratiques TLS par l'ANSSI. Pour quelqu'un qui s'intéresse au sujet, il y a beaucoup de redites, mais également quelques perles, comme le "aller plus loin" de la R27.

Pour une même terminaison, il est recommandé d’utiliser autant de certificats

que de versions et de méthodes d’échange de clés acceptées.

(relou ce truc)

via : https://twitter.com/ANSSI_FR/status/794572049364766720

Des chercheurs parviennent à découvrir les mots de passes tapés sur un téléphone, en utilisant les perturbations des ondes WiFi par la main du sujet. Ouch !

via : https://twitter.com/adriancolyer/status/796631232318701568

Une thèse intéressante sur la pile TLS. Je conseille la version de synthèse.

Bon, je suis un peu circonspect sur l'utilité de l'énorme travail qui a consisté à fouiller tout l'espace IPv4 à la recherche de HTTPS (puis de parser les échanges pour découvrir le comportement de chaque pile).

Mais la dernière partie est vraiment bien, sur ce qui concerne l'implémentation, la mitigation, etc.

via : https://twitter.com/ANSSI_FR/status/794481666676981760

Oh non, quelle tristesse. WOT c'est vraiment une super extension, je suis vraiment dégouté de lire ça. Et donc de la dégager… Snifff.

(Note: I'm the original author of this extension, but haven't been affiliated with it for the past few years, during which time I believe there's been an ownership change.)

[…]

However, the actual issue that's being widely discussed in German media, which both you and AMO reviewers at the time appear to have completely missed was introduced in 2015 in this commit:

https://github.com/mywot/firefox-xul/commit/0df107cae8ac18901bd665acace4b369c244a3f9This change adds logging of each visited URL and clearly attempts to obfuscate the traffic with double Base-64 encoding. Definitely sounds like something that should have been indicated to users.

Pour plus tard : l'ANSSI vient de réaliser un webdoc sur la cryptologie en abordant pas mal de facettes différentes. À voir certainement.

via : https://twitter.com/ANSSI_FR/status/783612493147082752

OVH communique sur une attaque DDoS d'ampleur qu'ils ont subi il y a quelques jours, et en profite pour faire un peu de pédagogie auprès de nos amis (hem) journalistes.

Du coup, on en apprend un peu sur les techniques utilisées pour mitiger les attaques, et que notamment leur prochain VAC utilisera du FPGA :)

C'est vraiment une sacré belle boîte, et je les soutiens à 100% dans leur démarche et leur boulot.

Le Canard Enchaîné raconte la visite de l'ASN dans la centrale nucléaire de Dampierre-en-Burly. C'est vraiment sympa de voir comment on traite ce genre de choses.

Et qui c'est qui ramasse ? Les employés précaires du nucléaire pardi.

Et ils soulignent que les doses maximales de radiations autorisées ont été dépassées pour certains techniciens.

via : https://twitter.com/EmilieSchmitt_/status/771743025273905152

Très bon compte-rendu de la conférence HOPE (que je ne connaissais pas, mais qui donne envie du coup). À lire.

Super cette plateforme pour l'apprentissage du hacking. Il y a tout plein de challenges, du "simple" au carrément "retord"

J'ai lancé deux petits challenges pour voir, c'est déjà pas mal compliqué :grimacing:

Hmmm, intéressant. Un service qui authentifie les identités en ligne pour les mapper avec des clés (GPG, etc.)

Comparatif très intéressant de la sécurité des messageries instantanées les plus populaires. Et c'est fait par l'EFF, donc j'ai confiance.

Cependant, la page est vieille (outdatée, d'ailleurs c'est dit dès l'introduction) et mériterait une mise-à-jour, d'autant plus que ça change vite. Notamment pour What's App qui s'est grandement armé ces derniers mois.

Lire aussi, l'article de SebSauvage (dans le via)

La conf de Bortzmeyer sur Ethereum (et le carnage TheDAO) en quelques slides (bimer).

C'est super, c'est la première fois que je trouve un document un peu plus technique pour parler de ce truc assez inatteignable : la blockchain.

Très inspirant, ça me donnerait presque envie d'essayer.

Cette histoire est facepalmesque. Je comprends pas, c'est de la pure naïveté ou bien ?

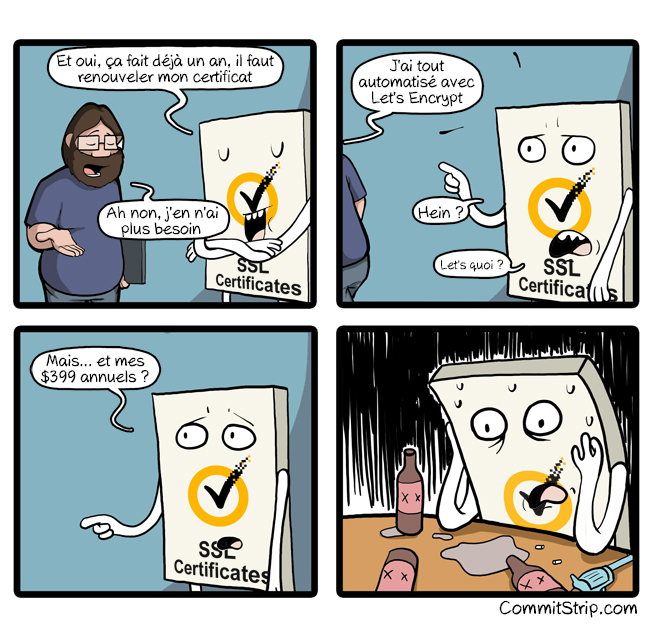

Ahah, ouais. Effectivement, les CA ont les chtouilles.

D'ailleurs, j'ai reçu un mail assez intéressant de la CA que j'utilisais (encore un peu en fait) : StartSSL / StartCom. À qui je ne reproche rien d'ailleurs, sauf peut-être de flipper de voir tous les clients partir. Ils vont implémenter l'outil Let's Encrypt pour faire leur propre autorité automatisée. Seul problème : ils souhaitent appliquer le protocole à l'Extended Validation (EV-3). Je ne suis pas sûr du tout que ce soit une bonne idée…

Youpi, Let's Encrypt, ça me fait vraiment plaisir.

D'abord, parce que c'est gratuit, et automatisé. Ensuite, parce qu'ils implémentent le protocole Certificate Transparency qui permet d'être sûr qu'ils ne se sont pas fait pirater.

Mais surtout parce qu'ils sont en train de réussir le challenge énorme qui se posait, et en très peu de temps. En manageant quelques sites et blogs, j'utilise des outils pour vérifier les liens cassés dans les pages. Et en ce moment, c'est une pluie de liens qui sont marqués "redirection" parce que l'ancien lien http://domain.tld/path devient https://domain.tld/path !

Et après quelques vérifications au hasard, il s'agit toujours de certificats signés par Let's Encrypt.

Et bientôt, DANE s'imposera et les CA disparaitront en majorité, comme il se doit (mais pas totalement, heureusement) : http://www.commitstrip.com/fr/2016/06/13/the-end-of-an-expensive-era/

Merci aux sponsors (parmi lesquels Mozilla, Akamai, Cisco, Chrome, Gemalto, OVH, Free, Gandi, HP)

(ça fait plaisir en ce moment de voir qu'on peut œuvrer pour quelque chose de bien à plusieurs)

Ahah, moi qui avait peur des limitations de Let's Encrypt…

En fait, on peut générer une quantité phénoménale de certificats.

Franchement, je viens d'essayer avec mon domaine et l'agent Let's, c'est juste AWESOME. Intégration immédiate et sans action manuelle.

Je prédis la mort des petites CA payantes, et probablement la fin du business basé sur les certificats gratuits (StartSSL & others)

Chaud cette histoire de faille dans les extensions Firefox. En cause : la non isolation des différentes apps.

via : https://twitter.com/bluetouff/status/717378238268448769

Mouarf, quelle histoire. Trois "anonymous" comparaissaient pour un piratage avec un préjudice : les identités et coordonnées de syndicalistes policiers dans la nature. Bref, une connerie.

« les convictions politiques exprimées aujourd’hui avec un peu de maladresses expliquent le mobile. Eux ont compris ce que les plus de 20 ans ne comprennent pas : le prochain Jean Moulin sera un geek ! Ils se sont quelque peu embourgeoisés depuis, mais l’histoire leur donne déjà raison. »

Au passage, l'état qui demande 21600 euros pour la remise en état de deux sites défacés me fait froid dans le dos : ils n'ont pas l'air de négocier leurs prestations correctement.

Je recommande chaudement ce plugin Wordpress : Wordfence. Il gère les aspects sécurité de l'installation, et ils sont nombreux :

- defacing (payant)

- SPAM,

- intégrité des fichiers du core,

- failles SSL,

- malwares,

- vulnérabilités,

- URL postées,

- weak passwords,

- etc.

Et là, après avoir changé les enregistrements DNS pour faire un peu le ménage, il m'a informé de changements ;)

J'en parlais déjà ici : http://foualier.gregory-thibault.com/?eLLA0A

Ce putain de site met dans un iFrame la page de billeterie. Du coup, impossible de savoir si c'est bien en HTTPS (sauf à bricoler avec des clics droits) et si le certificat est bien valide.

Re-lou.