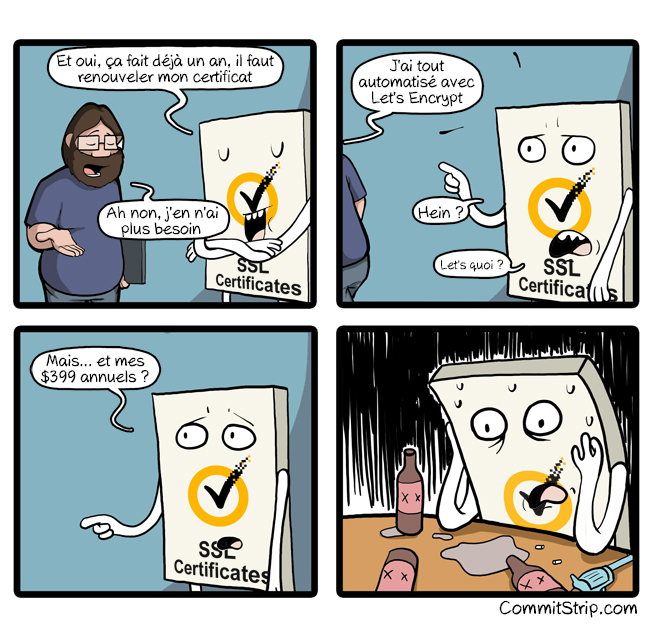

Ahah, ouais. Effectivement, les CA ont les chtouilles.

D'ailleurs, j'ai reçu un mail assez intéressant de la CA que j'utilisais (encore un peu en fait) : StartSSL / StartCom. À qui je ne reproche rien d'ailleurs, sauf peut-être de flipper de voir tous les clients partir. Ils vont implémenter l'outil Let's Encrypt pour faire leur propre autorité automatisée. Seul problème : ils souhaitent appliquer le protocole à l'Extended Validation (EV-3). Je ne suis pas sûr du tout que ce soit une bonne idée…

Youpi, Let's Encrypt, ça me fait vraiment plaisir.

D'abord, parce que c'est gratuit, et automatisé. Ensuite, parce qu'ils implémentent le protocole Certificate Transparency qui permet d'être sûr qu'ils ne se sont pas fait pirater.

Mais surtout parce qu'ils sont en train de réussir le challenge énorme qui se posait, et en très peu de temps. En manageant quelques sites et blogs, j'utilise des outils pour vérifier les liens cassés dans les pages. Et en ce moment, c'est une pluie de liens qui sont marqués "redirection" parce que l'ancien lien http://domain.tld/path devient https://domain.tld/path !

Et après quelques vérifications au hasard, il s'agit toujours de certificats signés par Let's Encrypt.

Et bientôt, DANE s'imposera et les CA disparaitront en majorité, comme il se doit (mais pas totalement, heureusement) : http://www.commitstrip.com/fr/2016/06/13/the-end-of-an-expensive-era/

Merci aux sponsors (parmi lesquels Mozilla, Akamai, Cisco, Chrome, Gemalto, OVH, Free, Gandi, HP)

(ça fait plaisir en ce moment de voir qu'on peut œuvrer pour quelque chose de bien à plusieurs)

Je découvre qu'avec DNSSEC, le champ TLSA permet de vérifier le certificat émis par le serveur, à la place de, ou en complément du / des CA.

C'est aussi utile par exemple, pour vérifier le CA signataire (à la place du certificat du serveur) afin de limiter le risque qu'une CA piratée ou malveillante forge un fake-certificat.

EDIT : on peut aussi utiliser ce champ pour accorder sa confiance à une autorité qui ne serait pas "de confiance" dans le root du logiciel client. Encore faut-il que ce dernier requête en DNSSEC et implémente ces méthodes (assez récentes)

Une grande avancée je trouve, et un bon compromis CA / non-CA.

Pratique !

Je parlais hier de StartSSL qui fournit des certificats gratuits.

Il existe aussi CAcert que j'apprécie beaucoup : il fournit des certificats x509 classiques, authentifiés par le CA. Mais son réel avantage, outre sa gratuité, c'est qu'il calque le principe PGP (un web of trust) pour l'authentification des personnes (physiques ou morales) Donc, c'est complètement communautaire : il faut donner des preuves à un maximum de participants pour obtenir des points de confiance (je fais court)

Seul inconvénient : l'autorité racine n'est pas reconnue dans la plupart des navigateurs, y compris Firefox. Du coup, j'l'add à chaque nouvelle install

Malheureusement, il n'est pas reconnu en natif